Ubuntu 服务器安全加固指南

Ubuntu 服务器安全加固指南

hardening Hardening Ubuntu. Systemd edition.

1. 项目介绍

本项目是基于 Ubuntu 服务器的一个安全加固脚本集合,旨在通过一系列配置和优化措施,提高服务器的安全防护能力。该脚本经过了在 Ubuntu 20.04 Focal Fossa 和 Ubuntu 22.04 Jammy Jellyfish 上的测试,适用于希望提高系统安全性的管理员和开发者。

2. 项目快速启动

环境准备

- Ubuntu 服务器安装完成

- 确保服务器可以连接到互联网

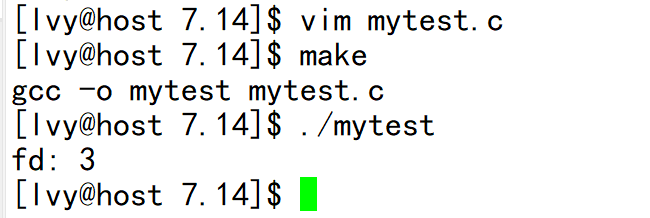

安装步骤

-

安装必要的包:

sudo apt-get -y install git net-tools procps --no-install-recommends -

克隆项目仓库:

git clone https://github.com/konstruktoid/hardening.git -

修改配置文件

ubuntu.cfg,确保CHANGEME变量已经被正确更新。 -

运行加固脚本:

sudo bash ubuntu.sh -

重启服务器以应用所有更改。

3. 应用案例和最佳实践

- 最小化安装:在安装 Ubuntu 服务器时,选择最小化安装选项,减少不必要的软件包安装。

- SSH 配置:仅允许特定用户组和 IP 地址通过 SSH 连接,并更改默认的 SSH 端口。

- 系统调优:通过

sysctl配置系统参数,增强系统防护。 - 日志管理:配置

logrotate和auditd,优化日志记录和审计策略。 - 禁用不必要的服务和模块:关闭不必要的服务和内核模块,减少潜在的攻击面。

4. 典型生态项目

- Ansible:使用 Ansible 自动化工具可以简化安全加固的过程,通过 playbook 将加固脚本应用到多个服务器。

- Packer:通过 Packer 创建预加固的服务器镜像,确保每次部署的服务器都具有相同的安全基线。

- CI/CD 流水线:在持续集成/持续部署(CI/CD)流程中集成安全加固步骤,确保代码部署到安全加固的服务器上。

以上步骤和指南将帮助您开始使用本项目,并通过最佳实践来增强 Ubuntu 服务器的安全性。请在生产环境中谨慎使用,并在非生产环境中充分测试。

hardening Hardening Ubuntu. Systemd edition.